Danh sách thành viên | Cá nhân | Nhà đất, bất động sản

Diễn đàn

Cổng thông tin , Chính phủ điện tử, VSP (VerySmart Portal), MVC Model View Controller, json, webapi

Cổng thông tin , Chính phủ điện tử, VSP (VerySmart Portal), MVC Model View Controller, json, webapi

Chống DDos cho website của bạn

Chống DDos cho website của bạn | Thành viên | Trả lời | aspnet

Lập trình không biên giới

608 bài

| 03-04-2023 08:00:33

Cách phòng chống DDoS Attack TCP SYN Flood hiệu quả

Tấn công DoS/DDoS, đặc biệt là tấn công DDoS TCP Syn flood là mối đe dọa thường trực đối với hệ thống mạng và máy chủ dịch vụ của các cơ quan, tổ chức. Kiểu tấn công này thường gây cạn kiệt tài nguyên hệ thống hoặc làm ngập đường truyền, làm gián đoạn dịch vụ cho người dùng hợp pháp hoặc thậm chí gây ra thời gian ngừng hoạt động của hệ thống.

Tấn công DDoS rất khó phát hiện và ngăn chặn hiệu quả do số lượng host bị kiểm soát tham gia tấn công là rất lớn và phân tán ở nhiều nơi. Để có giải pháp phòng chống tấn công DDoS hiệu quả, việc nghiên cứu các loại hình tấn công DDoS là cần thiết.

Bài viết này, VNETWORK sẽ chia sẻ với doanh nghiệp cách bảo mật Website và phòng chống DoS/DDoS TCP Syn Flood hiệu quả. Bên cạnh đó là những kiến thức cần thiết về an ninh mạng, an toàn thông tin số trong thời điểm hiện nay, giúp nâng cao hiểu biết về các cuộc tấn công DDoS và trên cơ sở đó lựa chọn biện pháp phòng chống hiệu quả. cho từng hệ thống cụ thể.

Nội dung bài viết chủ yếu nói về phương pháp phòng chống Tấn công DDoS TCP Syn Flood nên các khái niệm chúng tôi chỉ giới thiệu sơ lược. Chúng tôi sẽ trình bày chi tiết từng khái niệm trong các bài viết khác.

---

Cây sẽ cho lộc và cây sẽ cho hoa ...

| aspnet

Lập trình không biên giới

608 bài

| 03-04-2023 08:02:15

Tấn công DoS & DDoS

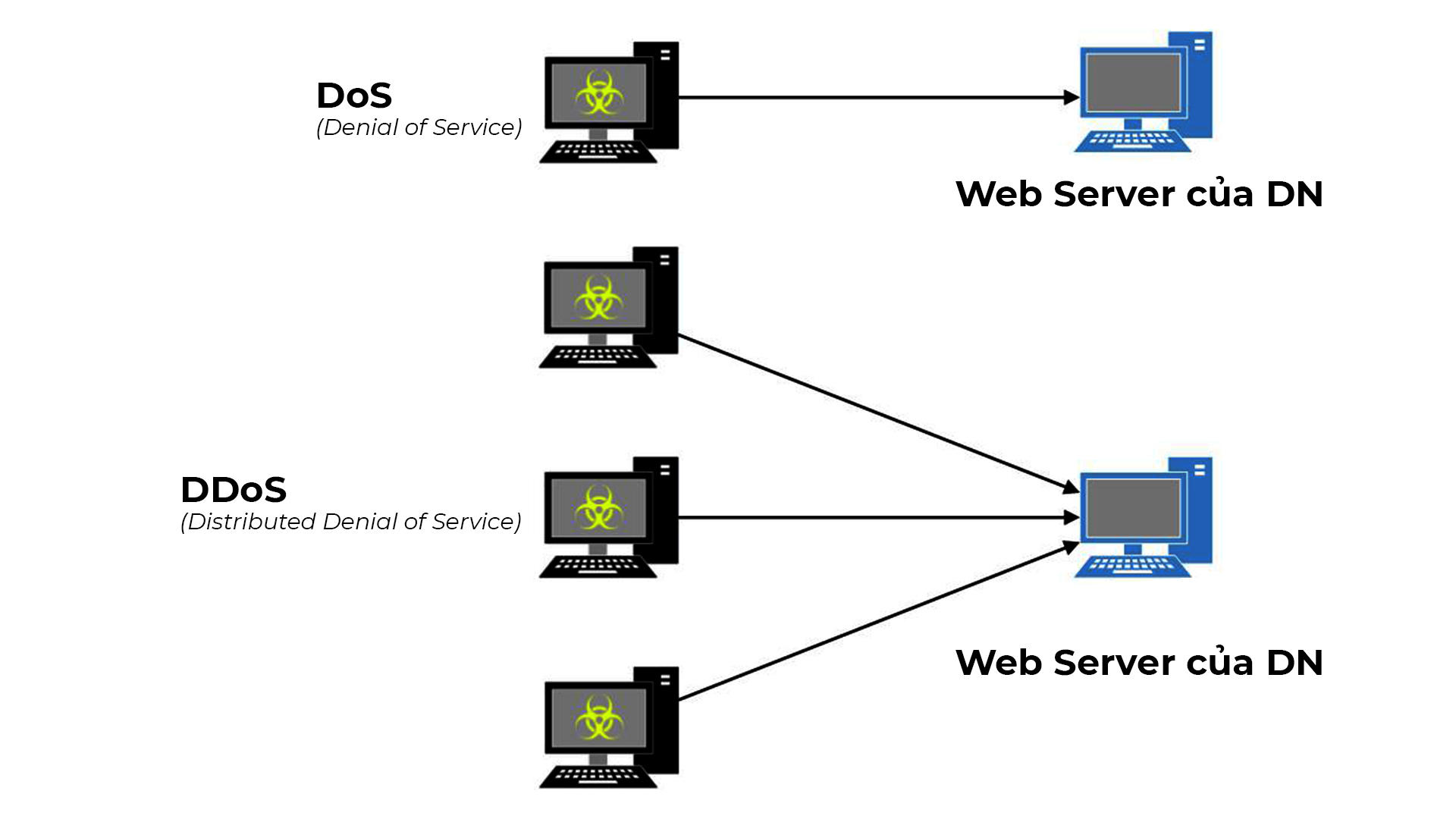

Tấn công DoS (Denial of Service): Là tấn công từ chối dịch vụ với hình thức tấn công 1 đối 1. Và Tấn công DDoS (Distributed Denial of Service): Tấn công từ chối dịch vụ phân tán. Đây là một hình thức của hội đồng.

Tấn công từ chối dịch vụ (DoS) và tấn công từ chối dịch vụ phân tán (DDoS) chỉ khác nhau ở phạm vi tấn công. Trong khi lưu lượng tấn công DoS thường đến từ một hoặc một số nguồn, thì lưu lượng tấn công DDoS thường phát sinh từ nhiều nguồn khác nhau nằm rải rác trên Internet.

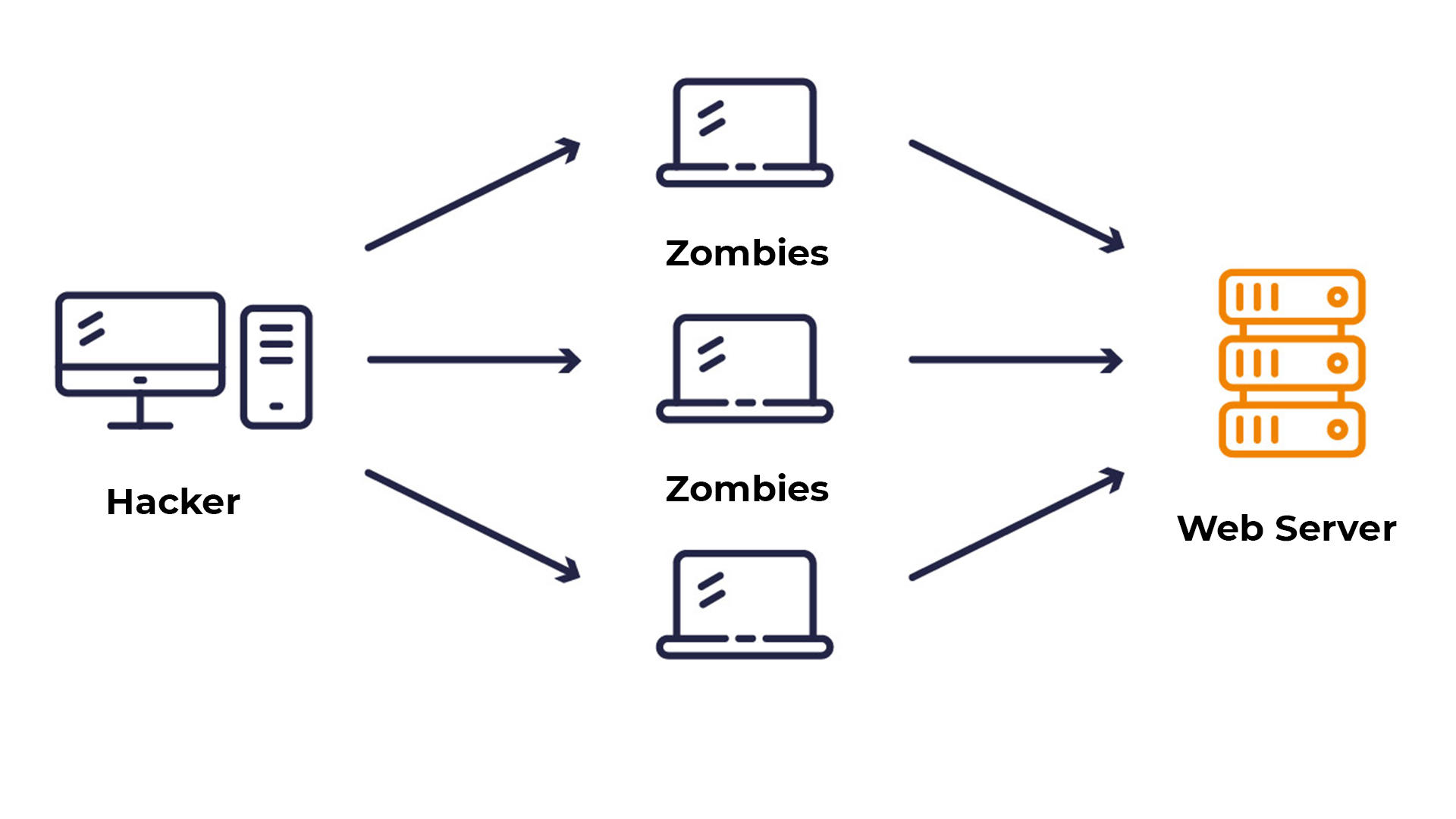

Tóm lại, DoS là việc hacker lợi dụng điểm yếu của một máy chủ và áp đảo máy chủ đó, dẫn đến không thể đáp ứng bất kỳ yêu cầu nào khác. Nhưng nếu máy chủ có cấu hình cực cao ngăn hacker đánh sập chúng bằng DoS, chúng sẽ tấn công từ nhiều nguồn giống như DDoS. Hacker sẽ giống như bộ điều khiển chính, điều khiển một hệ thống gồm hàng ngàn máy tính khác (zombie) thông qua các bộ xử lý như IRC (Internet Relay Chat) hay C&C (Command and Control), tất cả đều tấn công cùng một lúc. Server dù mạnh đến đâu nhưng nếu không biết cách phát hiện thì sẽ sớm sập nguồn nhanh chóng.

---

Cây sẽ cho lộc và cây sẽ cho hoa ...

| aspnet

Lập trình không biên giới

608 bài

| 03-04-2023 08:04:49

Hacker phát tán mã độc để DDoS

Tin tặc tìm đâu ra hàng ngàn zombie để thực hiện các cuộc tấn công DDoS lớn vào các doanh nghiệp quy mô lớn? Để chuẩn bị cho một cuộc càn quét lớn, đầu tiên tin tặc sẽ phải phát tán một loại mã độc nào đó lên Internet. Giới trẻ Việt Nam thường thích sử dụng các sản phẩm miễn phí, hàng Crack, dễ dàng tải phần mềm download và vô tình trở thành thây ma cho hacker từ xa.

Điều khiển từ xa ở đây không có gì quá cao siêu, chỉ đơn giản là gửi một HTTP Request tới một IP nào đó mà thôi. Trong thời đại IoT bùng nổ như hiện nay, ngay cả nồi cơm điện cũng là một thành phần trong mạng lưới IoT nên cũng có thể bị nhiễm mã độc và trở thành một thây ma tuân theo sự điều khiển từ xa của tin tặc.

Tin tặc sử dụng các cuộc tấn công DoS với mục đích duy nhất là làm tê liệt hoạt động của trang web. Phản hồi chậm các yêu cầu từ người dùng hoặc vô hiệu hóa hoàn toàn trang web. Có ba loại tấn công DoS/DDoS chính:

Tấn công băng thông mạng

Tin tặc sử dụng các chiến thuật cơ bản, ai có nhiều tài nguyên hơn sẽ thắng. Băng thông mạng của nạn nhân không chỉ bị quá tải mà còn ảnh hưởng đến các mạng lân cận.

Tấn công vào giao thức

Internet hoạt động bằng cách sử dụng các giao thức, là phương tiện đơn giản để di chuyển một đối tượng từ điểm A đến điểm B trên mạng. Các cuộc tấn công này bao gồm Ping of Death, SYN Flood, sửa đổi gói và các cuộc tấn công khác.

Tấn công vào lớp ứng dụng

Các ứng dụng máy chủ web (Windows IIS, Apache,...) là đối tượng thường xuyên bị tấn công. Xu hướng mới của hacker hướng tới các nền tảng ứng dụng WordPress, Joomla...

---

Cây sẽ cho lộc và cây sẽ cho hoa ...

| aspnet

Lập trình không biên giới

608 bài

| 03-04-2023 08:07:53

DDoS TCP SYN Tấn công lũ lụt

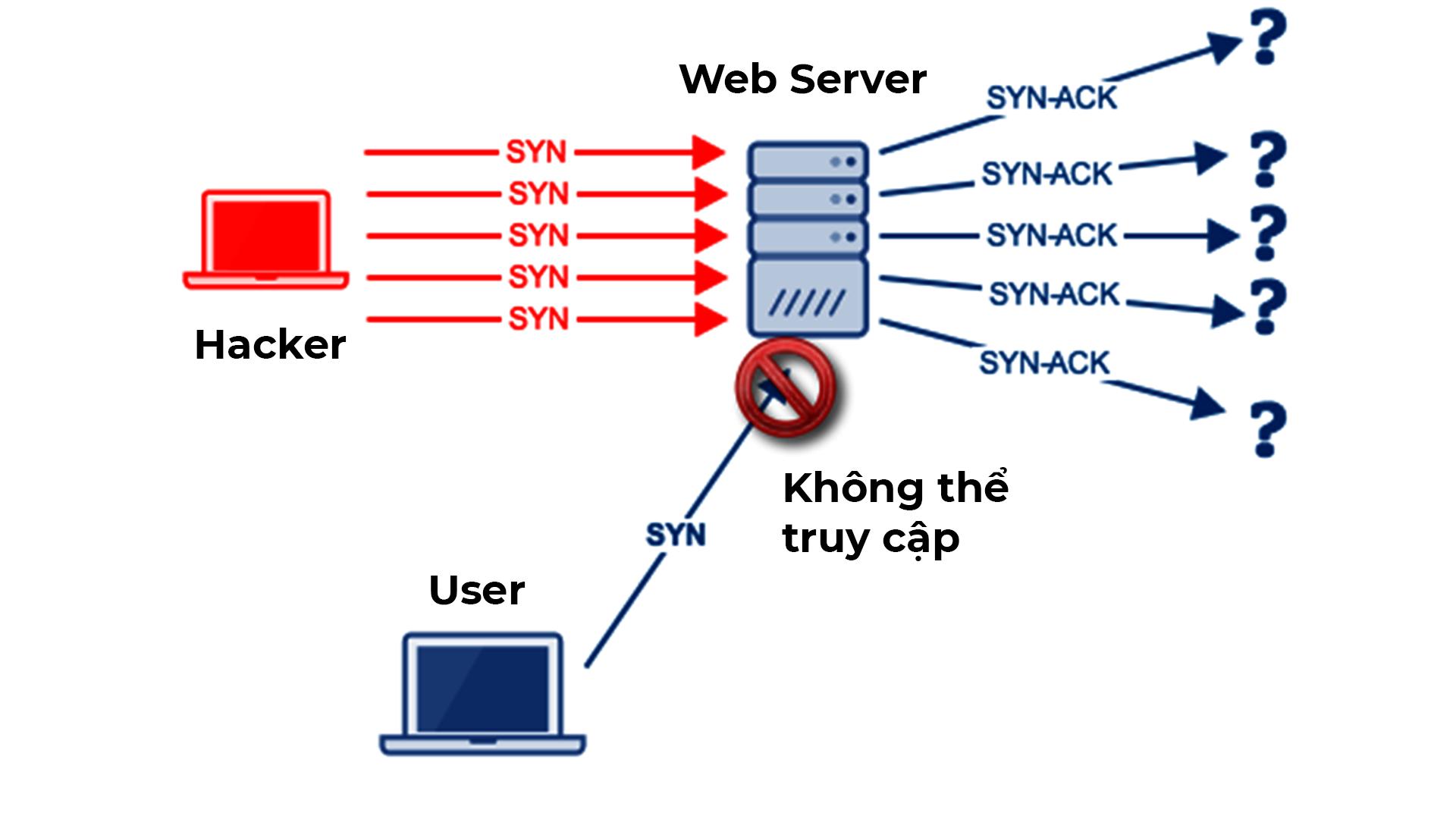

Trong lớp vận chuyển, có một khái niệm về "bắt tay ba bước". Xác nhận 3 bước bắt tay thành công này được mở bằng gói SYN và kết thúc bằng gói ACK (Seq+1). Khi tấn công DoS/DDoS xảy ra, zombie sẽ chỉ gửi toàn bộ SYN mà không gửi ACK (Seq+1) để xác nhận 3 bước bắt tay, vì đơn giản hacker không sở hữu zombie, chỉ điều khiển zombie. Bất kỳ máy chủ nào nhận được SYN đều phải tạo một luồng/bộ đệm để phục vụ SYN đó. Điều này dẫn đến thậm chí SYN giả được gửi từ zombie sẽ được tạo luồng/bộ đệm để chờ dịch vụ. Điều này sẽ dẫn đến quá tải máy chủ.

Phòng chống DDoS ở tầng TCP (Filter Attack Syn Flood)

Sử dụng các kỹ thuật lọc gói dựa trên địa chỉ IP.

Việc tăng kích thước Backlog giúp tăng khả năng chấp nhận các kết nối mới của hệ thống đích.

Giảm thời gian chờ xác nhận yêu cầu kết nối TCP-SYN giúp máy chủ hủy các yêu cầu kết nối chưa được xác nhận trong một khoảng thời gian ngắn hơn, giải phóng tài nguyên mà các kết nối đang chờ xử lý chiếm.

Sử dụng SYN cache giúp duy trì các Backlog chung cho toàn bộ máy chủ thay vì các Backlog cho từng ứng dụng. Điều này có thể làm tăng số lượng kết nối chờ xác nhận.

Việc sử dụng SYN Cookies cho phép tài nguyên chỉ được phân bổ cho kết nối sau khi nó đã được xác nhận. Các yêu cầu SYN sẽ bị hủy nếu không được xác nhận trước khi được chuyển tiếp đến máy chủ mục tiêu. Phương pháp này có thể giúp ngăn chặn các cuộc tấn công SYN Flood một cách hiệu quả.

Sử dụng tường lửa hoặc proxy để lọc các gói hoặc thực thi các chính sách bảo mật được xác định trước.

VNIS tích hợp tường lửa Cloud WAF và CDN Power-up bảo mật website toàn diện và chống tấn công TCP Syn Flood hiệu quả cho doanh nghiệp

---

Cây sẽ cho lộc và cây sẽ cho hoa ...

| aspnet

Lập trình không biên giới

608 bài

| 03-04-2023 08:13:33

Tổng kết

Các cuộc tấn công từ chối dịch vụ phân tán (DDoS) là mối đe dọa thường xuyên đối với hệ thống mạng của các cơ quan chính phủ và doanh nghiệp. Nhiều cuộc tấn công DDoS quy mô lớn đã được thực hiện, làm tê liệt hệ thống mạng của chính phủ và làm gián đoạn hoạt động của các dịch vụ trực tuyến nổi tiếng như Yahoo.

Các cuộc tấn công DDoS rất khó để chống lại một cách hiệu quả do kích thước khổng lồ và tính chất phân tán của chúng. Nhiều kỹ thuật và công cụ tấn công DDoS tinh vi đã ra đời, trong đó hỗ trợ đắc lực nhất cho tấn công DDoS là sự phát triển nhanh chóng của các kỹ thuật lây nhiễm mã độc và xây dựng mạng lưới. Máy tính ma (thây ma, botnet). Tin tặc có thể chiếm quyền điều khiển các máy tính kết nối Internet, điều khiển mạng botnet với hàng trăm nghìn máy tính để thực hiện các cuộc tấn công DDoS. Để có giải pháp Anti-DDoS hiệu quả, việc nghiên cứu các loại hình tấn công DDoS trước hết là điều cần thiết.

---

Cây sẽ cho lộc và cây sẽ cho hoa ...

| aspnet

Lập trình không biên giới

608 bài

| 03-04-2023 08:37:28

Chống Flood SYN

Làm cách nào để bảo vệ máy chủ Windows của bạn khỏi lũ SYN?

Tính năng chống tấn công tràn ngập SYN của TCP/IP (SYNAttackProtect) dành cho Máy chủ Windows đã được thêm vào như một biện pháp bảo mật tùy chọn trong Windows 2000. Trong phiên bản HĐH đó, quản trị viên mạng có thể sử dụng một loạt khóa đăng ký để định cấu hình tính năng bảo mật này. Tuy nhiên, trong bản cập nhật Windows 2003 Service Pack 1, tính năng chống tấn công tràn ngập SYN không còn là tùy chọn nữa. Nó đã được kích hoạt theo mặc định và không thể bị vô hiệu hóa.

Windows Server 2003 R2 – Tính năng chống tấn công tràn ngập SYN được bật theo mặc định

Windows Server 2008 – Bảo vệ tấn công tràn ngập SYN được bật theo mặc định nhưng có các cấu hình sổ đăng ký khác mà các nguồn độc lập khuyên dùng để nắm bắt lưu lượng giả mạo có thể trượt từ SYNAttackProtect:

QUAN TRỌNG

Sao lưu cài đặt sổ đăng ký và máy chủ của bạn trước khi bạn bắt đầu với bất kỳ chỉnh sửa sổ đăng ký nào.

Kiểm tra các thay đổi trong môi trường phi sản xuất trước khi bạn áp dụng chúng trên các máy chủ sản xuất của mình.

Để bắt đầu, hãy mở trình chỉnh sửa sổ đăng ký của bạn và đi tới đường dẫn đăng ký này:

HKLM\SYSTEM\CurrentControlSet\services\Tcpip\Parameters

Thay đổi giá trị của dữ liệu sau để thiết lập các quy tắc đã chỉ định:

Rules Value Name Data Type Set Value To

To disable IP-source routed packets and stop them from being accepted DisableIPSourceRouting REG_DWORD 2

To disable all IP forwarding between interfaces IPEnableRouter REG_DWORD 0

To enable the SYN flooding attack protect function when three (3) half-open connections are detected SynAttackProtect REG_DWORD 3

To set any SYN/ACK handshake to time out at three (3) seconds and drop the connection at nine (9) seconds TcpMaxConnectResponseRetransmissions REG_DWORD 1

To limit the total number of half-open connections allowed by the system at any given time TcpMaxHalfOpen REG_DWORD 500

To fix the number of half-open connections allowed by the system at any given time TcpMaxHalfOpenRetried REG_DWORD 400

Â

Windows Server 2008 R2 - To check if the SYN flooding attack protection is running, check your Event Trace Log (ETL) files and find the relevant TCP/IP entry. Use an elevated command prompt to run the said trace log:

netsh trace start capture=yes provider=Microsoft-Windows-TCPIP level=0x05 tracefile=TCPIP.etl

To stop the ETL trace, run:

netsh trace stop

---

Cây sẽ cho lộc và cây sẽ cho hoa ...

| aspnet

Lập trình không biên giới

608 bài

| 03-04-2023 08:39:09

Các kiểu tấn công mạng và cách chống DDoS cho windows server

Với sự phát triển của công nghệ, các cuộc tấn công qua Internet cũng ngày càng tinh vi và nguy hiểm hơn. Nếu doanh nghiệp không sớm nhận thức được vấn đề này thì sớm muộn gì các thông tin quan trọng của doanh nghiệp cũng bị xâm phạm.

Thông thường, các hacker sẽ tấn công vào hệ thống máy chủ bằng cách lợi dụng các lỗ hổng bảo mật để chiếm lấy hệ thống của bạn và gây ra những hậu quả nghiêm trọng. Vì vậy, bài viết này sẽ cung cấp cho bạn những kiến thức về DDoS và chi tiết hơn về cách chống DDoS cho windows server.

Máy chủ DDoS là gì?

Tấn công từ chối dịch vụ (DDoS) phân tán là hình thức tấn công khiến hệ thống máy chủ (server) bị quá tải, không thể cung cấp dịch vụ hoặc ngừng hoạt động.

Một máy chủ web chỉ có thể xử lý một số yêu cầu tại một thời điểm, nếu hacker gửi quá nhiều yêu cầu cùng lúc thì máy chủ sẽ bị quá tải và không thể xử lý các yêu cầu khác dẫn đến tình trạng web server bị quá tải. tình trạng "máy chủ ngừng hoạt động".

Các loại tấn công DDoS

Tấn công băng thông mạng

Trong phương pháp này, kẻ tấn công kiểm soát mạng Agent và đồng thời gửi các gói ICMP hoặc UDP cho nạn nhân, khiến băng thông mạng của nạn nhân bị quá tải và không thể sử dụng được. Ví dụ, trong trường hợp ICMP Flood, nạn nhân sẽ phải trả lại ICMP tương ứng Các gói REPLY. Do số lượng lớn các tác nhân được gửi đến nạn nhân, việc gửi lại các gói ICMP REPLY dẫn đến tắc nghẽn mạng. Điều này cũng đúng trong trường hợp UDP Flood.

Phương thức tấn công này đặc biệt nguy hiểm vì không chỉ băng thông mạng của nạn nhân bị quá tải mà còn ảnh hưởng đến các mạng lân cận. Ngày nay, với sự tinh vi của các công cụ DDoS, việc giả mạo địa chỉ IP tương đối dễ dàng.

Tấn công vào giao thức

Một ví dụ về phương thức tấn công này là TCP SYN Flood. Kẻ tấn công lợi dụng quy trình 3 bước trong giao thức TCP, tức là hacker liên tục khởi tạo kết nối TCP và nạn nhân sẽ tiến hành gửi trả lời bằng SYN và ACK để đợi ACK từ phía máy khách.

Tấn công bằng các gói tin dị thường

Với phương thức này, hacker dựa vào điểm yếu của giao thức mạng để tiến hành tấn công. Ví dụ khi tấn công Ping of Death, hacker sẽ gửi một số gói tin ICMP có kích thước lớn hơn kích thước giới hạn. Gói tin sẽ bị chia nhỏ khi nạn nhân được tập hợp lại nhận thấy rằng gói quá lớn để xử lý.

Kết quả là hệ thống không thể xử lý tình trạng bất thường này và sẽ bị treo. Trong một trường hợp khác như tấn công Lan Attack, kẻ tấn công sẽ gửi các gói TCP SYN có cùng địa chỉ nguồn, địa chỉ đích và số cổng. Nạn nhân sẽ liên tục khởi tạo và kết nối với chính nó. Kết quả là hệ thống sẽ bị treo hoặc chậm lại .

Tấn công qua phần mềm trung gian

Với phương pháp này, hacker sẽ sử dụng một đoạn phần mềm trên máy nạn nhân để khai thác một số thuật toán và tiến hành đưa các tham số vào trong trường hợp xấu nhất. Do đó, máy nạn nhân sẽ phải xử lý quá trình này và có thể bị treo. Đây là một cách khá đơn giản phương pháp tấn công nhưng rất hiệu quả. Nhưng điều nguy hiểm nhất là kẻ tấn công có thể đột nhập vào máy tính của nạn nhân để có thể đánh cắp những thông tin quan trọng.

---

Cây sẽ cho lộc và cây sẽ cho hoa ...

| aspnet

Lập trình không biên giới

608 bài

| 03-04-2023 08:42:53

Các hình thức chống tấn công cho windows server

Trước tính chất nghiêm trọng của các cuộc tấn công DDoS, nhiều giải pháp phòng chống đã được nghiên cứu và đề xuất trong nhiều năm qua. Tuy nhiên, cho đến nay hầu như chưa có giải pháp nào có khả năng phòng chống DDoS toàn diện và hiệu quả do tính chất phức tạp, quy mô lớn và phân tán cao. của các cuộc tấn công DDoS.

Nhiều biện pháp phòng chống tấn công DDoS cho server windows đã được nghiên cứu trong những năm gần đây. Từ đó có thể chia biện pháp phòng chống tấn công DDoS thành 3 loại theo 3 tiêu chí chính:

Dựa trên vị trí triển khai

Các biện pháp phòng chống tấn công DDoS được triển khai gần nguồn tấn công. Phương pháp này nhằm hạn chế các mạng người dùng tham gia vào các cuộc tấn công DDoS.

Một số biện pháp cụ thể bao gồm:

Thực hiện lọc gói bằng địa chỉ giả mạo tại các bộ định tuyến tại cổng mạng;

Sử dụng tường lửa xác định và giảm tần suất của các gói hoặc yêu cầu chưa được xác nhận.

Triển khai tại mục tiêu tấn công: Các biện pháp phòng chống tấn công DDoS được triển khai gần mục tiêu tấn công, tức là tại bộ định tuyến tại cổng mạng hoặc bộ định tuyến của hệ thống mục tiêu. Các biện pháp cụ thể có thể bao gồm.

Truy tìm địa chỉ IP: Bao gồm các kỹ thuật nhận dạng địa chỉ và giả mạo người dùng.

Lọc và đánh dấu các gói: Các gói hợp lệ được đánh dấu để hệ thống nạn nhân có thể phân biệt giữa các gói hợp lệ và các gói tấn công. Một số kỹ thuật lọc và đánh dấu gói được đề xuất bao gồm lọc IP dựa trên lịch sử, nhận dạng đường dẫn,...

Dựa trên giao thức mạng

Các biện pháp phòng chống tấn công DDoS được chia nhỏ theo lớp mạng: IP, TCP và ứng dụng:

Ngăn chặn các cuộc tấn công DDoS ở lớp IP bao gồm một số biện pháp:

Đẩy lùi: Cơ chế ngăn chặn DDoS lớp IP cho phép một bộ định tuyến yêu cầu các bộ định tuyến liền kề ở phía trước giảm tần suất truyền gói tin.

Bộ bảo vệ SIP: Kiến trúc bảo mật mở cho phép giám sát luồng gói giữa máy chủ SIP và người dùng bên ngoài và proxy nhằm mục đích phát hiện và ngăn chặn các cuộc tấn công vào máy chủ SIP.

Phòng chống tấn công DDoS ở lớp TCP bao gồm một số biện pháp:

Sử dụng kỹ thuật lọc gói tin dựa trên địa chỉ IP.

Việc giảm thời gian chờ xác nhận yêu cầu kết nối TCP-SYN giúp máy chủ hủy bỏ các yêu cầu kết nối chưa được xác nhận trong một khoảng thời gian ngắn hơn, giải phóng tài nguyên do các kết nối đang chờ xử lý chiếm dụng.

Sử dụng bộ đệm SYN giúp duy trì các Công việc tồn đọng chung cho toàn bộ máy chủ thay vì các Công việc tồn đọng riêng cho từng ứng dụng. Điều này có thể tăng số lượng kết nối đang chờ xác nhận.

Việc sử dụng SYN Cookies cho phép các tài nguyên được phân bổ cho kết nối chỉ khi nó đã được xác nhận. Các yêu cầu SYN sẽ bị hủy nếu không được xác nhận trước khi được chuyển tiếp đến máy chủ đích. Phương pháp này có thể giúp ngăn chặn các cuộc tấn công SYN Flood một cách hiệu quả.

Sử dụng tường lửa hoặc proxy để lọc các gói hoặc thực thi các chính sách bảo mật được xác định trước.

Phòng chống tấn công DDoS lớp ứng dụng có thể bao gồm:

Sử dụng các phương pháp thống kê để phát hiện các cuộc tấn công DDoS ở cấp độ HTTP.

Theo dõi hành vi của người dùng trong các phiên để phát hiện các cuộc tấn công.

VNETWORK cung cấp dịch vụ chống DDoS cho windows server

VNETWORK luôn đảm bảo hệ thống máy chủ hoạt động tốt nhất tại mọi thời điểm nhờ hệ thống Multi CDN có mặt tại 32 quốc gia, tổng băng thông quốc tế lên đến 2.600 Tbps cho khả năng chống DDoS Layer 3/4 ở cấp độ 3 cao nhất.

Hệ thống Cân bằng tải AI tận dụng dữ liệu về độ trễ và tính khả dụng của CDN trong mạng Multi CDN toàn cầu thông qua RUM (Giám sát người dùng thực) và hệ thống Giám sát tổng hợp, giúp định tuyến lưu lượng truy cập một cách thông minh. chứng minh là CDN hoạt động tốt nhất.

Ngoài ra, hệ thống tường lửa Cloud WAF,Scrubbing Centers và tính năng ẩn IP máy chủ gốc cũng được kích hoạt, sẵn sàng đối phó với các cuộc tấn công phức tạp vào Layer 7 (tầng ứng dụng) và loại bỏ chúng hoàn toàn. tấn công chèn mã độc (XSS, SQL, top 10 lỗ hổng bảo mật OWASP,...).

Không chỉ vậy, hệ thống SOC tại 4 quốc gia cùng đội ngũ kỹ thuật giàu kinh nghiệm trong lĩnh vực an ninh mạng của VNIS sẽ vận hành, giám sát trạng thái website và hệ thống hạ tầng 24/7 để phát hiện các sự cố. thử ngay lập tức.

---

Cây sẽ cho lộc và cây sẽ cho hoa ...

| aspnet

Lập trình không biên giới

608 bài

| 03-04-2023 08:47:43

Có cách nào để chặn các cuộc tấn công DDoS trong hệ điều hành Windows không? Bất kỳ tường lửa hoặc cài đặt nào tôi có thể sử dụng để ngăn chặn các cuộc tấn công DDoS này.

Trong thời đại ngày nay, một cuộc tấn công DDoS không phải là một hiện tượng hiếm gặp. Tuy nhiên, điều quan trọng nhất là mức độ tấn công vào máy chủ của bạn và bạn đã sẵn sàng cho nó chưa. Một hệ điều hành được trang bị một số công cụ nhất định có thể được sử dụng để xác định và giảm thiểu các cuộc tấn công DDoS. Nhưng thẳng thắn mà nói, trong trường hợp bị tấn công DDoS với quy mô lớn, tốt hơn hết bạn nên trang bị các công cụ và tường lửa bên ngoài.

Dưới đây là một số bước bạn có thể làm theo để giúp bạn trong trường hợp bị tấn công DDoS.

---

Cây sẽ cho lộc và cây sẽ cho hoa ...

|  |

Chủ đề gần đây :

Cùng loại :

|

Tên file

|

Người đăng

|

Ngày

|

Lượt

|

NWeb.zip

Module đơn giản Newsweb trên Dotnetnuke v10.x.x.x

|

aspnet |

10/18/2025 8:08:11 AM |

1 |

vspforum.zip

Ma nguon vspforum ngay xua

|

aspnet |

4/18/2023 6:38:37 AM |

9 |

pdfjs.rar

pdfjs 2017 : hiển thị tốt trên iphone 11, 12, 13 không lỗi, bản 2012 sẽ lỗi trên iphone

|

aspnet |

6/21/2022 11:52:48 AM |

2 |

pdfjs2.rar

Xem file pdf bằng viewer.hml cua pdfjs (thư viện chuẩn mozilla) 2012. https://mozilla.github.io/pdf.js/getting_started/#download có thể download bản prebuild tại đây

|

aspnet |

6/21/2022 11:52:04 AM |

2 |

runner.zip

using three.js, orbitcontrol to view an object move random on map. Di chuyển 1 đồ vật ngẫu nhiên trên bản đồ, sử dụng với demo nhân viên di chuyển trong văn phòng. Toàn js download về là chạy

|

aspnet |

12/5/2019 5:55:14 PM |

0 |

gmap.zip

google map + marker

|

aspnet |

7/17/2019 2:25:05 PM |

1 |

vinsmarthomeservice.zip

java post json to api, use AsyncTask, event listener

|

aspnet |

7/9/2019 5:00:10 PM |

1 |

fblogin.zip

Login facebook bang javascript SDK

|

aspnet |

7/9/2019 9:16:37 AM |

0 |

autocomplete-location.zip

autocomplete location geo from google place, html + js

|

aspnet |

7/4/2019 4:37:55 PM |

2 |

WebAPI.zip

api for android access db (v1.0.0)

|

aspnet |

7/4/2019 9:14:17 AM |

8 |

KydientuPdf.zip

Ky dien tu file PDF su dung itextsharp

|

aspnet |

4/9/2019 3:30:37 PM |

9 |

GooglePlusLogin.zip

Login Google Plus account, C#, web asp.net ver2.0. Simple connect google APIs. Send key, get token, get full account info

|

aspnet |

6/1/2018 10:41:12 AM |

11 |

WebApplication1.rar

Sample su dung thuat toan ma hoa tripDES, co khoa bi mat (privateKey)

|

aspnet |

3/30/2018 10:06:35 PM |

8 |

NETMdbToolsTestApp.rar

dotNet MdbTools for Access 2003/2007/2016 without Microsoft Jet Engine, source C#, https://www.codeproject.com/Articles/283626/MsAccess-MdbTools-with-MFC-and-NET

|

aspnet |

3/26/2018 11:43:16 PM |

1 |

Cryptography_MD5_TriDES_src.zip

Thuật toán mã hóa 2 chiều TriDES, gồm Encrypt và Decrypt, aspnet 2.0

|

aspnet |

3/22/2018 11:20:44 AM |

3 |

mvc.rar

sample project MVC on C#

|

aspnet |

3/20/2018 9:25:36 AM |

9 |

EduPortal.rar

Edu portal frame work for VB.NET

|

aspnet |

3/14/2018 12:00:41 AM |

13 |

AutoEntity.rar

Gencode vb.net visual studio 2015. dotnet v2.0

|

aspnet |

3/13/2018 11:59:16 PM |

2 |

GenCode.rar

Gencode XML, XSLT, Info, DAL .. engine enterprise for quick app database

|

aspnet |

2/5/2018 9:37:28 AM |

9 |

DataXml.rar

Read DB from SQL to XML file, Convert string TCVN to Unicode

|

aspnet |

1/29/2018 2:15:45 PM |

4 |

|